Webサイトへの攻撃が増加

2017年2月、WordPress4.7系の脆弱性を突いたサイバー攻撃があり多くのウェブサイトが改ざんされる被害を受けました。

攻撃を受けたサイトは企業規模にかかわらず無差別に選ばれているようです。

丸川珠代五輪担当大臣の公式サイト、富岡製糸場と絹産業遺産群、福島原発復興情報HP、福井県立病院、新潟青陵大学など2月初旬時点で、その被害サイト数は150万を超え、世界中で拡まっています。

ウェブ担当者・ウェブディレクターのみなさんがもっともサイバー攻撃を意識した事件であったと思います。

→詳しくは「WordPress4.7系に深刻な脆弱性。すぐに4.7.2にアップデートを」

もし運用しているサイトが改ざんされてしまったら?

そして、そのサイトが会社の売上の大部分を担っていたとしたら?

サイト閲覧できない期間は機会損失が発生することになります。サイトに来てくれたお客さまはアクセスできず迷惑を被ることになってしまいます。

また、被害を受けたあと、サービス復旧に時間がかかってしまったら迷惑を被ったお客さまは二度とサイトにきてくれないかもしれません。

せっかくSEO対策やコンテンツマーケティング、リスティング広告に力を入れて集客をがんばっても、たった一度のセキュリティ被害により、これまでこまめなフォローで培ってきた信用と信頼をあっさりと失ってしまうことにもなりかねません。

そこで今回は、Webサイト運用におけるサイバー攻撃へのリスク対策について取り上げます。

運用しているサイト、対策できているかチェックしてみましょう

IPA(独立行政法人情報処理推進機構)では、ウェブサイトの脆弱性チェックポイントとして16個の項目をあげています。

▼安全なウェブサイトの構築と運用管理に向けての16ヶ条 ~セキュリティ対策のチェックポイント~から引用

- 公開すべきでないファイルを公開していませんか?

- 不要なページやウェブサイトを公開していませんか?

- SQLインジェクションの脆弱性やクロスサイトスクリプティングの脆弱性等、「安全なウェブサイトの作り方」(IPAサイト)に取り上げられている脆弱性への対策をしていますか?

- ウェブアプリケーションを構成しているソフトウェアの脆弱性対策を定期的にしていますか?

- 不要なエラーメッセージを返していませんか?

- ウェブアプリケーションのログを保管し、定期的に確認していますか?

- OSやサーバソフトウェア、ミドルウェアをバージョンアップしていますか?

- 不要なサービスやアプリケーションがありませんか?

- 不要なアカウントが登録されていませんか?

- 推測されにくい複雑なパスワードを使用していますか?

- ファイル、ディレクトリへの適切なアクセス制御をしていますか?

- ウェブサーバーのログを保管し、定期的に確認していますか?

- ルーター機器を使用してネットワークの境界で不要な通信を遮断していますか?

- ファイアウォールを使用して、適切に通信をフィルタリングしていますか?

- ウェブサーバー(または、ウェブアプリケーション)への不正な通信を検知または、遮断していますか?

- ネットワーク機器のログを保管し、定期的に確認していますか?

これらの項目はウェブ担当者だけですべて把握・対応できることばかりではありません。

レンタルサーバーを利用している場合には、脆弱性の報告があるバージョンのアプリケーションを使っていないかなど、セキュリティ対策ができているレンタルサーバーなのかを確認しておきましょう。

ウェブ担当者がシステム部門にいない場合にありがちなこと

ところで、ウェブ担当者であるみなさんはどこの部署に所属していますか?

運営しているサイトの役割や位置づけによって所属する部署が違っていると思います。広報部、マーケティング部、営業企画部、デジタルメディア部、システム部、などさまざまです。

システム部門が社内にある場合、多くの場合ITセキュリティリスク対策はシステム部門で管理・対応しています。

しかし、ウェブ担当者がシステム部にいない場合、システム部門/ウェブ部門それぞれがウェブサイトに対して「対策していると思っていた」ということが多々あります。どちらか管理・対策しておくのか明確になっていないことが、たとえば以下のようなことが挙げられます。

- 脆弱性があるソフトウェアを最新バージョンへアップグレードもしくはパッチ適用

- ウェブサイトへの影響は?

- 定期的なバックアップ取得と復元テスト

- サイト復旧時にウェブ担当者がバックアップから復元できるか?

- アカウント管理

- 不適切な人へサイト管理者ログイン許可をしていないか?

アクセス権限管理は誰に責任がある?

- 社内DBへのアクセスとデータ活用

- セキュリティポリシーやルールの策定・徹底はできているか?

第三者提供などのチェックは?

セキュリティ対策はシステム導入だけの話ではありません。不要なアカウントの消去や不要なウェブアプリケーション、サービスの停止などサイトを運用しているウェブ担当者が一番把握していることも多くあります。

ウェブ担当者としてもウェブサイトのセキュリティ対策状況は知っておかなくてはなりません。システム部門に丸投げをするのではなく、一緒に確認・対策を考えていきましょう。

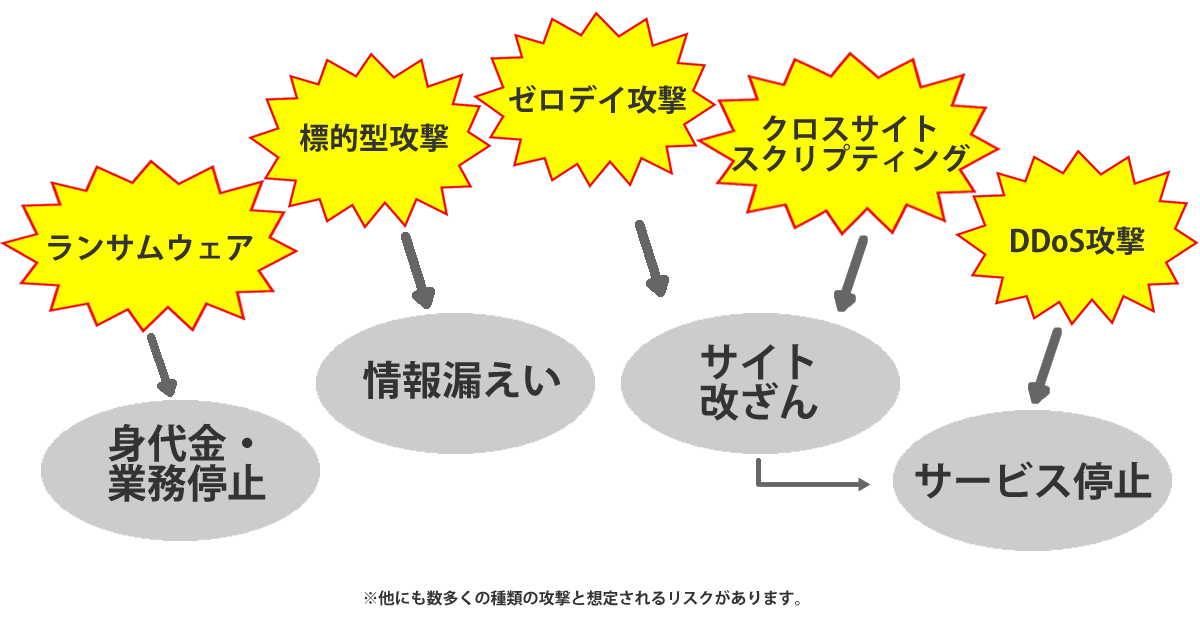

次に、サイバー攻撃の種類とその攻撃によりウェブサイトでのビジネスにおいてどのようなリスクがあるのか、を考えてみましょう。

サイバー攻撃と想定されるリスク

最近のサイバー攻撃は企業規模にかかわらず実行されており、ウェブでのビジネスがメインの企業にとっては被害を受けることで多大なビジネスチャンスを逃すことになってしまいます。

標的型攻撃、水飲み場型攻撃、標的型メール攻撃、ゼロデイ攻撃、ランサムウェア、マルウェア、クロスサイトスクリプティング、DDoS攻撃、SQLインジェクション、リスト型攻撃など、サイバー攻撃の種類にはさまざまなものがあります。

また、サイバー攻撃とは異なりますが、物理的に従業員が情報の不正持ち出しを行ったり、SNSで情報漏えいをしてしまったり、などのケースで被害を受けることも考えられます。

ウェブ担当者にとって、サイバー攻撃により想定されるリスクでもっとも気になるのは「サイト改ざん」と「ウェブサービスの停止」です。

たとえば、SQLインジェクションやクロスサイトスクリプティング(XSS)などの手法によりWebサーバーの脆弱性を攻撃され、コンテンツが書き換えられウェブサイト改ざんにより閲覧できなくなったり、お客さまの個人情報が奪われたりする被害を受けることがあります。

ウェブ担当者に関係する可能性が高い攻撃のパターンと想定されるリスク

では、ウェブ担当者としてリスク対策はどのように考えていけばよいのでしょうか?

まずサイバー攻撃のパターンと想定されるリスクをいくつか見ていきましょう。

ゼロデイ攻撃

アプリケーションやソフトウェア、ネットワーク機器などのセキュリティホールの脆弱性を狙った攻撃。

修正パッチの提供が後手に回ってしまい修復に時間がかかってしまう場合があります。

想定されるリスク

- ウェブサイト改ざん

- バックドア(裏の侵入口)をつくりウィルス感染させ情報搾取

- 任意のファイルへのアクセス

- 不正な通信の踏み台

- 他の不正サイトへの誘導

- サーバーダウン、など

SQLインジェクション

Webアプリケーションの脆弱性を突いて想定しないSQL文を実行し、Webサーバーやアプリケーションサーバーを不正に攻撃。

想定されるリスク

- サイトに設置された入力フォームに不正な文字列を入力して内部ネットワークへ侵入、情報搾取を行う、など

クロスサイトスクリプティング(XSS)

サイトに設置された入力フォームのような動的なページに、悪意のあるJavaScriptを埋め込む攻撃。

想定されるリスク

- 不正プログラムの感染

- クッキー情報の取得によるセッションハイジャック

- 情報搾取

- 他の不正サイトへの誘導、など

DDoS攻撃

不正アクセスした複数のコンピューターから特定のウェブサイトへ意図的に過剰な負荷をかけ、サーバーやネットワークのサービスを低下させる攻撃。

想定されるリスク

パスワードリスト攻撃

IDとパスワードがセットになったアカウント情報リストでオンラインサービスに不正ログインを試しアクセスする攻撃。

想定されるリスク

- ユーザーアカウント乗っ取り

- ユーザー情報取得、など

標的型攻撃

インターネットを介して特定の企業や組織、また個人を対象にコンピューターやシステムに対して行う攻撃。

標的型メール攻撃は、特定の人物や個人を陥れるもので、たとえば会社の上司や知人をよそおってメールを送り機密情報や個人情報などを入手する攻撃であり、日本年金機構による個人情報漏洩事件がこの手口でした。

想定されるリスク

- 個人情報や知財情報などの機密情報のデータ搾取、など

リスク対策していない場合、想定されるビジネスへの影響

もし、売上に直結することだけに「ヒト・モノ・カネ」を投資し、セキュリティリスク対策を怠っていた場合にサイバー攻撃を受けてしまったらどのような影響が考えられるでしょうか?

- 社会的な信頼・信用の失墜

- ブランド・企業のイメージダウン

- 取引企業からの信頼を失う

- サービス・システム停止による機会損失

- 知財情報など機密情報が奪われる

など、お客さまや取引先など対外的な影響と売上に直結しかねない問題も出てきます。

サイバー攻撃を受けたら、まず、被害状況の把握とサービス復旧対応および顧客対応や関係各所への報告などをしていきます。

ウェブ担当者のみなさんは、サイトが閲覧可能な状態となるまでのお客さまへの告知とサイト復旧を急がないといけません。もしバックアップをとっていなければサイト復旧に時間がかかることになるでしょう。

顧客データに不正アクセスの形跡がアクセスログから発見された場合、データ復旧とともにお客さまへの説明など対応を考えないといけません。

他社システムとの連携をしている場合には、不正アクセスの踏み台になっていないか他社システムへの影響も確認する必要があります。被害者でありながら、他への攻撃者になっていることも考えられます。

もし、ウェブサイトをすべて外注していたり24時間365日の保守契約を結んでいなかったりする場合には、緊急対応に遅れが出てくる場合も出てくるかもしれません。場合によってはサービス復旧までに多大な費用と時間が発生するかもしれません。

サイト改ざんや情報漏えいの事故が起こると、昨今では対応に追われている間にSNSでどんどん拡散されます。リスク対策ではSNSへの対応も考えておいたほうがいいでしょう。

だからこそ、リスク対策は会社全体で考えるべきことです。

ただシステム部門がない、ITに特化した専門家がいない中小企業においては、ウェブも社内ITも一緒に担当しているウェブ担当者の方は多くいらっしゃいます。

リスク対策は経営者の巻き込みが大切です。

経営層とともにリスク対策を考えておきましょう。

「企業規模にかかわらずサイバー攻撃はやってくる。Webサイトを守れ!(2)」につづきます。

※この記事は、大手企業から中小企業まで数多くの企業においてリスクマネジメントコンサルティングを行っている某企業セキュリティコンサルタントに内容を監修していただき、ウェブ通事務局がまとめています。

目次

あとで読む

あとで読む