画像:Pixabay

何から考える?リスク対策

IPA(独立行政法人 情報処理推進機構)が2017年1月に発表した「情報セキュリティ10大脅威2017」によると組織における脅威は以下のようになっています。

- 標的型攻撃による情報流出(2016年順位1位)

- ランサムウェアによる被害(2016年順位7位)

- ウェブサービスからの個人情報の窃取(2016年順位3位)

- サービス妨害攻撃によるサービスの停止(2016年順位4位)

- 内部不正による情報漏えいとそれに伴う業務停止(2016年順位2位)

- ウェブサイトの改ざん(2016年順位5位)

- ウェブサービスへの不正ログイン(2016年順位9位)

- IoT機器の脆弱性の顕在化(2016年ランク外)

- 攻撃のビジネス化(アンダーグラウンドサービス)(2016年ランク外)

- インターネットバンキングやクレジットカード情報の不正利用(2016年順位8位)

目次

2017年では2位になったランサムウェアは、攻撃を受けた60%が身代金を支払っている現状なのですが、中小企業や個人に至るまで狙われる可能性がありますので、今何をやっておくべきなのか、被害を受けたときにどう対処しWebサービスの復旧をどうしていくのか対策を考えておきましょう。

→参考:ホテルで宿泊客が締め出し。ランサムウェア対策が急務か?

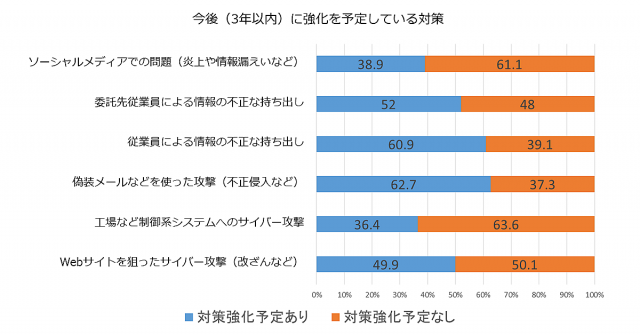

また、日本システム・ユーザー協会「企業IT動向調査報告書 2016」によると、調査した企業のIT部門が今後(3年以内)に強化を予定している対策は以下のようになっています。

引用:日本システム・ユーザー協会「企業IT動向調査報告書 2016」より

標的型攻撃メールと言われる偽装メールを使った不正侵入などの攻撃、従業員・委託先従業員による情報の不正持ち出しに次いで、Webサイトを狙ったサイバー攻撃(改ざんなど)へのセキュリティ対策強化を考えている企業が多くなっています。

想定される脅威のうち、すべて一度に対策していくことは困難です。

まずは現在のセキュリティ対策状況を把握しておきましょう。

現在の状況を把握する

第1回目記事でご紹介したIPA「安全なウェブサイトの構築と運用管理に向けての16ヶ条 ~セキュリティ対策のチェックポイント~」について、Webサイトへのリスク対策で考えてみます。

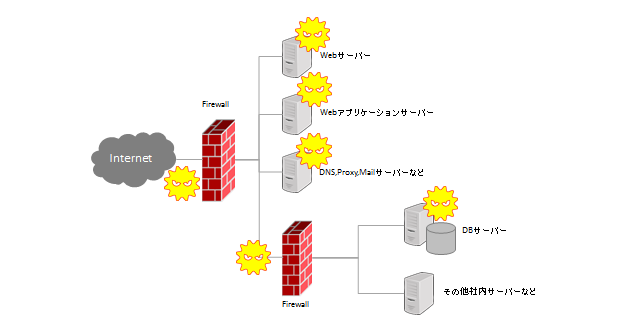

ECサイトやコーポレートポータルサイトの場合には、簡単に書くと以下のような構成になっていると思います。コーポレートサイトでDBサーバーと接続しないシンプルな構成の場合もあるでしょう。

レンタルサーバーでウェブサイトを構築している場合もほぼ同じような構成になっています。

公開しているWebサーバー、アプリケーションサーバーがあり、内部にデータベースサーバーを持っています。顧客情報や商品情報はDBサーバーに格納されていますが、アプリケーションサーバーを経由してインターネットの環境と繋がっているため、以下のような脅威があります。

- Webサーバー経由での情報漏えい

- Webサイト改ざん

- アプリケーションサーバーを乗っ取られ内部へ侵入される

また、DNSやメールサーバーはWebサーバーと同じ位置に置いていることが多く、以下の脅威が考えられます。

- ウイルスによる侵入

- 他サーバー経由でのサーバー乗っ取り

サイバー攻撃への予防的対策と発見的対策

従来の攻撃は、アプリケーションのバージョンやパッチを最新のものにしておく、ネットワークに入られる前にセキュリティシステムで止める、などの予防的対策で対処できるものが多いです。

しかし一方で、標的型攻撃と呼ばれる最近のサイバー攻撃は予防的対策では攻撃を防げない場合が増えています。したがって発見的対策が必要となります。

サイバー攻撃への予防的対策

「愉快犯」「場当たり的攻撃」「既知のマルウェアや脆弱性」「汎用的なハッキングツールや手法」など、定型的なサイバー攻撃に対してはパターンマッチングなどの手法を使ったセキュリティソフトウェアによる対策でリスクを最小化することが可能です。

予防的対策 例

- FireWall

- 通信ポートの制御を行い、設定したポリシーにしたがって通信を許可/拒否します。

ルール上許可しているポートに攻撃的な通信がくると通してしまう可能性があり、この攻撃から守るためにはサーバー単体で不要なポートを利用しない、などの対策が重要です。

- 不正侵入検知(IDS)・不正侵入防御(IPS)

- さまざまな通信の中身を検査し、攻撃と思われる通信を防御します。

さまざまな通信をチェックすることで稀に誤検知を起こし正常な通信をとめてしまうこともあります。Webサイトと同じ場所にメールサーバーなど他用途のサーバーが設置されている場合などにこのシステムで防御します。

- Webアプリケーションファイアウォール(WAF)

- Webサーバーの防御に特化した製品であり、FireWallを通過してきたWebサーバーへの通信の中身をしっかり確認し、脅威と判断できるものを検知・防御します。

- アンチウィルスゲートウェイ

- メールの送受信やウェブの通信を経由してくるウィルスを検知・防御するネットワーク環境に設置するアンチウィルスシステムです。

自社運用でWebサーバーと同じ場所にメールサーバーやプロキシサーバーなどが設置されている場合に必要な防御システムです。

- UTM(統合防御システム)

- 上記機能をすべて含んだ統合型のシステムです。

- URLフィルタリング・Webフィルタリング

- 悪意ある誘導先Webサイトをデータベース化しておき、社内のクライアント端末からそのWebサイトへの通信をブロックする出口対策にも有効です。

- 検疫ネットワーク(NAC)

- 社内PCや持ち込みPCなどセキュリティ対策がされているかを監視し、対策されていない端末をネットワークから外すなど問題のあるPCを隔離・対策を行うシステムです。

予防が難しいサイバー攻撃は発見的対策が重要

「特定組織に対する入念な調査と計画」「攻撃が成功するまで執拗に繰り返される攻撃」「未知のマルウェアや脆弱性」「特定組織に特化した専用のハッキングツールや手法」「標準型攻撃メールでの従業員による重要情報の流出」「従業員による意図的な重要情報の不正持ち出し」など、高度なサイバー攻撃に対しては、早期発見・迅速な対処・事後対応によりリスクを最小化することが重要です。

発見的対策 例

- ログ監視

- IPAが無償提供している「ウェブサイトの攻撃兆候検出ツール – iLogScanner」などを使って、ウェブサーバーのアクセスログから攻撃と思われる痕跡を把握しておきましょう。

- SOC(Security Operation Center)

- サイバーセキュリティの専任組織やチームが、24時間365日ネットワークやデバイスの監視、攻撃の検出と分析、対応策のアドバイスを行います。

自社で設置している企業もありますが、多くは外部組織を利用しています。

- CSIRT(Computer Security Incident Response Team)

- 前述のSOCと異なる点は、名称に「インシデントレスポンス」と入っておりセキュリティ事故(インシデント)が発生したときの緊急対応にあたるチームのことです。

こちらは企業内に設置するのが基本です。

- 社内での情報セキュリティ教育

- 中小企業においてはセキュリティに対する意識が低い場合が多く見受けられます。

従業員や委託先従業員へのサイバー攻撃(特に標的型攻撃メール)のリスクについての情報セキュリティ教育をすることで予防できることもあります。またSNSの利用方法などもあわせて教育するようにしましょう。

定期的に教育を行っていくことで全社的にセキュリティ意識を高め、人材不足が言われているセキュリティ人材の育成にもつながります。

ウェブ担当者・ウェブディレクターが考えておくこと

インターネットが企業の売上の大部分を占めているビジネスモデルの会社が増えています。ウェブ担当者・ウェブディレクター、ウェブマネジャーは目先の売上だけでなくビジネス全体として考えていかなくてはなりません。

考えておくべきひとつがサイバー攻撃へのリスク対策です。

企業規模にかかわらずサイバー攻撃へのリスク対策は必須です。

ウェブ担当者であるみなさんも意識して考えておきましょう。

まとめ

- セキュリティツール導入がリスク対策ではない。

- インシデント対応を考えておくことや社員教育は重要。

- アクセスログ解析などウェブ担当者の範囲で行える部分は対応しておく。

- バックアップの取得やリカバリーなど、定期的に確認しておくべきことを洗い出す。

- 会社全体でリスク対策を考えるときに必要となる現状を洗い出しておく。

- 何を優先して対策していくべきか?ビジネスへの影響からリスク対策の優先順位をつける。

- 経営層とWebにおけるリスク対策について会話をし理解をしてもらう。

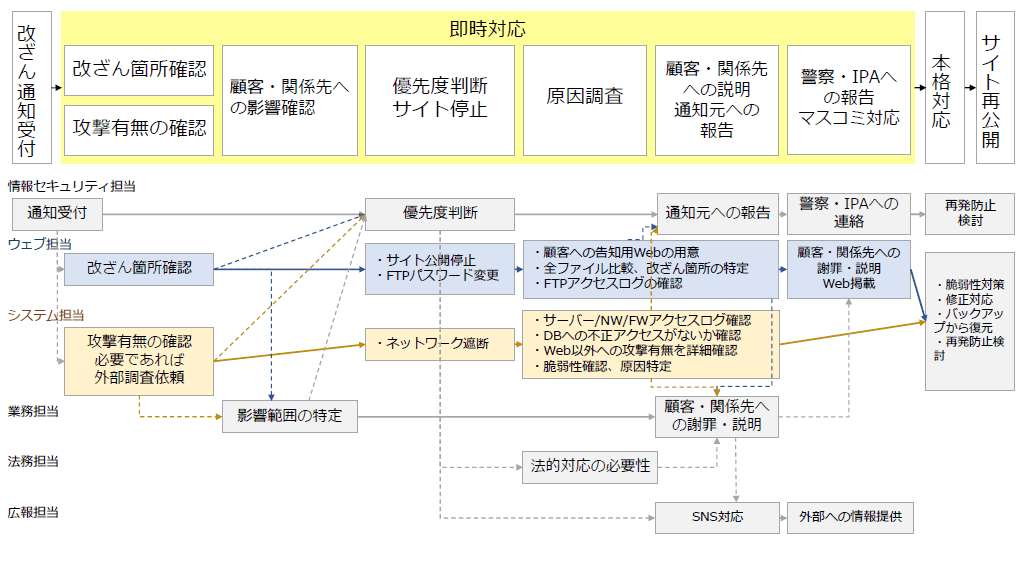

【参考1】サイト改ざんされたときの事故対応フロー(例)

ウェブ担当者がもっとも気になる「サイト改ざん」を例にあげた事故対応フローです。

サイト改ざんは自分たちで気づくこともありますが、お客さまやIPAからの連絡で分かる場合もあります。こちらの例では外部から連絡を受けた場合の対応フローとしています。

みなさんの企業や業務内容、体制によってそれぞれ事故対応(インシデントレスポンス)フローは異なります。

(2)で記載しましたが、「インシデントレスポンス」とは、セキュリティ事故の発生から対応までのプロセス、ルール、体制を決めておくことです。「インシデントレスポンス」により迅速な事故対応ができるようになり、被害の影響を最小限にとどめることができます。

【参考2】セキュリティガイドライン

- サイバーセキュリティ経営ガイドライン

- 経済産業省とIPA(独立行政法人情報処理推進機構)は共同で「サイバーセキュリティ経営ガイドライン」策定し公開しています。

www.meti.go.jp/policy/netsecurity/mng_guide.html

- 中小企業向けガイドライン

- IPAでは、中小企業の情報セキュリティ対策ガイドラインを公開しています。「経営者編」と「管理実践編」に分かれています。

www.ipa.go.jp/security/keihatsu/sme/guideline/index.html

※この記事は、大手企業から中小企業まで数多くの企業においてリスクマネジメントコンサルティングを行っている某企業セキュリティコンサルタントに内容を監修していただき、ウェブ通事務局がまとめています。

あとで読む

あとで読む